Ботнеты давно стали одним из основных инструментов киберпреступников и остаются таковым даже сегодня. В этой инструкции давайте рассмотрим, что такое ботнет, схему работы и преследуемые цели, способы поиска и защиты от ботнета, как очистить сеть от ботов, если заражение имело место.

Что такое ботнет: схема работы и цели

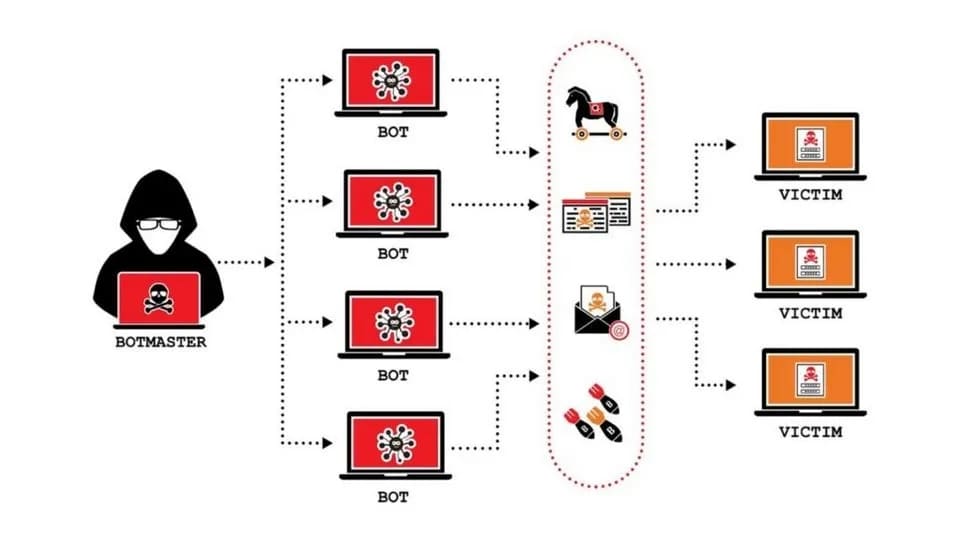

Название «ботнет» состоит из двух слов: bot, то есть робот, и net — сеть. Ботнетом называют сеть из компьютеров и прочих устройств, способных выполнять сложные вычисления, которые действуют синхронно и координируются из единого командного центра для достижения поставленных злоумышленниками целей:

- Распространение вредоносного ПО. В первую очередь, ботов для увеличения количества зараженных устройств, из которых состоит ботнет, а также различных вирусов.

- Кража пользовательских данных. Ценность может представлять любая информация, не только платежные данные — логины и пароли от различных сервисов, статистическая информация, интересные проекты и подобное.

- Рассылка спама. Имея доступ к электронной почте и мессенджерам множества пользователей, ботнет за короткое время способен рассылать спам огромному количеству получателей.

- Майнинг. Используя распределенную вычислительную мощность, злоумышленники могут использовать ее для майнинга биткоина и прочих криптовалют без ведома владельцев зараженных устройств.

- DDoS-атаки. Огромное количество запросов со множества устройств за короткое время способно застопорить не только веб-сайт, использующий часть мощности выделенного сервера, но и целый дата-центр — все зависит от величины ботнета.

- Диверсия. Одновременное отключение множества компьютеров способно спровоцировать значительные финансовые потери — все зависит от того, где именно они используются.

Признаки наличия ботнета в сети

Заражение компьютера ботнетом может быть трудно распознать, особенно если вредоносное ПО скрытно работает в фоновом режиме. Однако есть ряд типичных признаков, упрощающих обнаружение ботнета:

- Необычная сетевая активность. Регулярная передача данных без участия пользователя, в том числе в режиме ожидания. Подключения к неизвестным IP-адресам или серверам. Частые попытки подключения к интернету, даже при закрытых браузерах и прочих приложениях, расходующих трафик.

- Замедление работы операционной системы. Компьютер медленно загружается или лагает без видимых причин. Программы открываются с задержкой или не открываются вообще.

- Высокая нагрузка на процессор и оперативную памяти. В диспетчере задач отображается, что бездействующие процессы нагружают CPU и RAM. Присутствуют неизвестные или подозрительные процессы, которые не должны выполняться.

- Нетипичные сообщения об ошибках. Частые сбои приложений. Ошибки при доступе к системным настройкам, директориям и файлам.

- Антивирусная программа отключается или не запускается, регулярно сообщает об ошибках. Невозможно обновить антивирусные сигнатуры, в том числе с помощью внешнего накопителя.

- Подозрительная активность пользователя в интернете. Почтовый аккаунт рассылает спам без вашего участия. Аккаунты в соцсетях совершают действия без вашего ведома (комментируют посты, ставят лайки и подобное). IP-адрес попал в черный список, что можно проверить через специальные сервисы).

- Открытие неожиданных портов, которые вам не нужны и которые не используются установленными приложениями. Частые подключения к нестандартным и нетипичным портам.

- Сбои в работе файервола или изменение сетевых настроек. Подмена DNS-серверов.

Методы обнаружения ботнета: IDS/IPS, NetFlow-анализ, honeypots

Методы обнаружения ботнетов в сети — это ключевой элемент в борьбе с киберугрозами. Три основных подхода — IDS/IPS, NetFlow-анализ и Honeypots (ловушки). Рассмотрим, как именно они работают.

IDS/IPS

Системы обнаружения (IDS) и предотвращения вторжений (IPS) анализируют сетевой трафик, чтобы обнаружить подозрительные действия и остановить их. Используется сигнатурный анализ, который определяет ботнеты по известным шаблонам трафика или поведению (например, попыткам связаться с C&C-сервером, отдающим команды), а также поведенческий анализ, выявляющий аномалии (например, массовые подключения к внешним IP, характерные для DDoS-атак). IDS домашних сетей может не только обнаружить, но и заблокировать вредоносный трафик в реальном времени. Примеры реализации:

- Snort (IDS).

- Suricata (IDS/IPS).

- Cisco Firepower, Palo Alto NGFW (встроенные IPS).

NetFlow-анализ

NetFlow-анализ — технология мониторинга, которая фиксирует метаинформацию о сетевых соединениях: IP-адреса, порты, объем трафика, время, длительность сессии и прочие факторы. Как помогает обнаружить ботнет:

- Идентификация аномалий — например, множество коротких соединений с подозрительными внешними IP может быть признаком C&C-коммуникации или ботнета.

- Поведенческий профиль устройств. Например, когда обычный рабочий ПК внезапно начинает активно обмениваться данными с неизвестным регионом — это уже подозрительно.

- Групповой анализ — если несколько устройств в сети ведут себя одинаково, то это может быть признаком активности ботнета.

Инструменты NetFlow-анализа:

- Cisco NetFlow / IPFIX.

- nfdump, ntopng.

- Flowmon, Plixer Scrutinizer.

Honeypots

Honeypot — это специально настроенное устройство или программное обеспечение, имитирующие уязвимый узел в сети, чтобы привлечь злоумышленников. Помогает обнаружить ботнет следующими методами:

- Сбор информации о поведении вредоносного ПО. Если ботнет пытается заразить honeypot, можно изучить его методы и сигнатуры.

- Выявление источников управления и фильтрация C&C трафика. Ботнет может выдать адреса своих управляющих серверов при попытке связаться с ними.

- Анализ сетевых атак. Ловушка фиксирует, какие эксплойты применялись, какие команды бот получал и какие порты использовал.

Ловушки разделяют на низкоуровневые (имитация открытых портов и простых сервисов) и высокоуровневые (эмуляция ОС, приложений, взаимодействия с ботами). Полезные инструменты, которые можно использовать как ловушки:

- Cowrie (SSH/Telnet honeypot).

- Dionaea (ловит malware).

- Cuckoo Sandbox (динамический анализ вредоносного кода).

- Honeyd (многофункциональный эмулятор хостов).

Реакция на инцидент и очистка сети от вредоносного ПО

Пошаговый план действий при обнаружении заражения компьютера ботнетом:

- Отключить интернет. Это прервет связь с управляющим сервером и затруднит исполнение вредоносного кода.

- Просканировать операционную систему с помощью подходящего антивируса. Это умеют делать Avast!, ESET NOD32, AVG Antivirus или Microsoft Defender.

- Если антивирусы ничего не обнаружили, но вы точно знаете, что заражение имеет место, рекомендуется воспользоваться специальными сканерами: Malwarebytes, Dr.Web CureIt!, ESET Online Scanner или Kaspersky Virus Removal Tool.

- Проверить список автозагрузки и удалить неизвестные или подозрительные программы.

- Переустановить операционную систему — если заражение затронуло системные каталоги и вредоносный код не удается очистить вручную.

- Сменить пароли ко всем важным учетным записям с другого устройства, которое точно не заражено.

Резюме

Ботнет — серьезная, но отнюдь не неразрешимая проблема для современного пользователя ПК. Соблюдая рекомендованные меры сетевой безопасности, риски заражения можно значительно уменьшить, а в случае выявления признаков угрозы быстро принять меры по ее устранению.